(7月8日,上海

近日,奇安盘古团队披露了对北美 APT 组织 “夜鹰”(NightEagle,内部编号 APT-Q-95)网络攻击活动的追踪与分析成果。该组织长期针对我国高科技、芯片半导体、量子技术、人工智能与大模型、军工等关键行业顶尖机构实施精准网络攻击,以窃取核心情报为主要目标,其攻击手段呈现出技术尖端化、行动隐蔽化、资源规模化等特征。奇安信依托自主研发的安全防御体系,成功 detection 并溯源该组织攻击活动,为我国关键信息基础设施安全防护提供了有力支撑。

顶尖 APT 组织 “夜鹰”:技术精湛,目标明确

“夜鹰” 组织被奇安盘古团队追踪始于 2023 年,其显著特征在于掌握一套未知的 Exchange 漏洞利用链武器,具备强大的网络资源储备与精准打击能力。该组织不仅拥有雄厚资金支持,可购置大量 VPS 服务器、域名等网络资产,更形成了 “一目标一域名” 的攻击策略 —— 为每个攻击目标单独注册恶意域名,并配套不断更迭的 IP 资源解析,通过极速切换网络基础设施躲避 detection,其行动速度与隐蔽性如同 “夜鹰” 般难以捕捉。

从攻击时间来看,该组织活动规律高度固定,集中在北京时间 21 点至次日凌晨 6 点,结合时区分析与攻击目标利益关联,研判其隶属于北美地区。值得关注的是,“夜鹰” 的攻击目标随地缘政治动态调整,尤其在我国人工智能大模型产业崛起后,已针对性加强对相关落地应用行业的攻击,凸显其对我国前沿科技领域的高度关注。

多维度攻击手段:隐蔽渗透与精准窃取并存

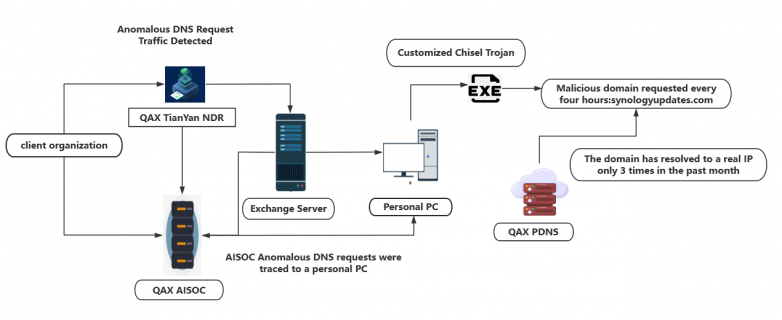

“夜鹰” 组织的攻击链条精密且隐蔽。奇安信天眼高级威胁检测系统(NDR)通过智能研判率先捕获异常 DNS 请求,揭开了该组织的攻击序幕。

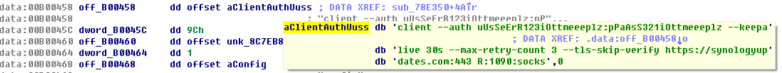

分析显示,“夜鹰” 使用伪装成 NAS 服务商的恶意域名实施欺骗,该域名在未活跃时将解析指向局域网 IP 以隐藏真实服务器地址,同时每 4 小时发起一次 DNS 解析请求,配合定制化的 Chisel 家族木马(SynologyUpdate.exe)与定时任务,构建起稳定的内网控制通道。更值得警惕的是,该组织掌握一套完整的未知 Exchange 漏洞利用链武器:通过未知 0day 漏洞获取 Exchange 服务器 machineKey 后,实施反序列化攻击,可向任意匹配版本的服务器植入木马,并远程读取目标邮箱数据。为突破防御,攻击者甚至遍历市面所有 Exchange 版本号以锁定目标系统,展现出极强的技术储备。

此外,“夜鹰” 在攻击中善用内存马技术 —— 恶意代码仅驻留内存而不落地磁盘,且攻击结束后会自动清除痕迹,大幅增加了检测与取证难度。其植入的加载程序隐藏于 Web 目录,进一步规避安全检测。

奇安信安全防御体系:多维度协同筑牢防护屏障

面对 “夜鹰” 组织的高级别攻击,奇安信凭借三大核心优势构建的安全防御体系实现了精准检测与高效响应:

多源数据融合织密监测网络。依托 NDR(网络检测与响应)、PDNS(被动 DNS)、EDR(终端检测与响应)、AISOC(智能安全运营中心)的协同联动,奇安信实现了从网络流量、终端行为到日志数据的全维度监测。此次正是通过天眼 NDR 捕获异常 DNS 请求,结合 AISOC 自动化分析定位内网受控主机,最终溯源至恶意进程与攻击链条,让隐蔽攻击无所遁形。

威胁情报驱动提升防御效能。基于奇安信威胁情报中心(TIP 平台)的海量数据,团队成功拓展出 “夜鹰” 组织用于攻击其他目标的恶意域名等基础设施,形成覆盖攻击全生命周期的情报库。目前,奇安信威胁情报平台、天擎终端安全管理系统、天眼高级威胁检测系统等全线产品已支持对该类攻击的精确检测,为各行业提供了标准化防御方案。

自动化响应实现快速处置。借助 SOAR(安全编排自动化与响应系统),奇安信可在 10 分钟内完成从威胁发现到隔离受感染主机、固定取证证据、封堵 C2(命令与控制)服务器的全流程处置,大幅缩短攻击影响窗口期,最大限度降低损失。

共享威胁情报 助力全球网络安全治理

在 2025 年马来西亚国家网络防御与安全展览与会议上,奇安盘古团队公开了 “夜鹰” 组织的攻击细节、IOCs(Indicators of Compromise)及防护方案,为国际社会应对类似威胁提供了重要参考。此举不仅展现了我国网络安全企业的技术实力,更体现了积极参与全球网络安全治理、共建网络空间命运共同体的责任担当。

网络空间已成为国家主权延伸的新疆域,APT 组织的定向攻击直接威胁关键行业安全与国家利益。奇安信相关负责人表示,未来将持续深化威胁情报能力建设与技术创新,携手各行业筑牢网络安全防线,为我国数字经济发展与全球网络安全稳定贡献力量。

(7月8日,上海

继上周新增发表视频号视频、批量管理自定义

天眼查App显示,近日,深圳投控湾区股权

苏州,2025年6月27日-30日–由火

在10万左右的SUV市场中,消费者往往希

在乡村振兴战略的持续推动下,农业全产业链

随着老龄化社会的到来,智能养老机器人逐渐

2025年第一季度,松柏投资及旗下成员企

7月8日,冠盛股份在温州生产基地举行第3